Avec le logiciel et le savoir-faire appropriés, pratiquement tout ce que vous faites en utilisant votre ordinateur peut être suivi et annoté. La dernière fois que vous vous êtes connecté, êtes allé en ligne, avez lancé un programme ou mis à jour votre système ne sont que quelques-unes de ces choses. Ensuite, il y a les choses que vous préférez que personne d'autre ne sache, qui peuvent également être suivies.

Pour préserver votre vie privée et éviter que des yeux errants ne plongent dans vos affaires personnelles, vous prenez probablement quelques précautions. Déconnectez-vous ou verrouillez toujours votre PC lorsque vous quittez la pièce, laissez l'ordinateur en compagnie d'un ami ou d'un parent de confiance, ou même emportez-le avec vous (s'il s'agit d'un ordinateur portable) afin d'éviter tout espionnage.

Mais que se passe-t-il si vous oubliez de verrouiller votre ordinateur ou si cet ami de confiance n'est pas aussi digne de confiance que vous le pensez ? Vous ne pouvez pas emporter votre ordinateur portable partout, tout le temps. Vous pourriez même avoir l'impression que quelqu'un a été sur votre ordinateur récemment, mais vous ne savez pas trop comment le savoir. L'ordinateur portable a peut-être été légèrement déplacé, le clavier est maculé d'une source inconnue et le couvercle a été laissé en place alors que vous savez que vous le fermez toujours. Quelque chose ne va clairement pas.

Quelqu'un a-t-il secrètement utilisé votre PC ? Ont-ils trouvé quelque chose que vous auriez préféré garder secret ? Il est peut-être temps de faire un peu de travail de détective. Vous avez juste besoin de savoir par où commencer. Si vous pensez que quelqu'un d'autre a utilisé votre ordinateur pendant votre absence, vous pouvez utiliser un certain nombre de techniques pour le savoir avec certitude.

Un peu de travail de détective « Intrus informatique »

Il est important de savoir avec certitude si votre ordinateur a été compromis par une source extérieure, car cela met vos informations personnelles en danger. Savoir où vous devez commencer à chercher peut aider à réduire le temps nécessaire pour réduire la possibilité d'une intrusion et trouver le responsable. Voici quelques tâches différentes que vous pouvez effectuer pour savoir si quelqu'un s'est connecté à votre ordinateur avec votre consentement.

Activités récentes

Les vérifications d'état sur des fichiers et dossiers spécifiques sont un excellent moyen de déterminer si des utilisateurs non autorisés ont accédé à votre ordinateur. Vous pouvez vérifier vos fichiers récemment ouverts pour voir s'il y en a un (ou plusieurs) qui ont été examinés. Windows l'a introduit avec Windows 10 comme un moyen facile de restaurer un point précédent de votre travail. Tous les programmes Microsoft détailleront quand un fichier a été ouvert et modifié pour la dernière fois, il ne sera donc pas trop difficile de déterminer si une telle intrusion s'est produite.

Accéder Explorateur de fichiers , vous pouvez généralement le trouver dans votre barre des tâches en tant que Dossier icône. Vous pouvez également le tirer vers le haut en appuyant sur Gagner + E . Vous devez alors commencer par vous diriger vers les documents ainsi que n'importe où ailleurs où vous pouvez stocker vos fichiers personnels et vérifier toutes les dates qui peuvent ne pas coïncider avec la dernière ouverture du fichier. Ouvrez le fichier lui-même pour déterminer si une modification injustifiée s'est produite.

Accéder Explorateur de fichiers , vous pouvez généralement le trouver dans votre barre des tâches en tant que Dossier icône. Vous pouvez également le tirer vers le haut en appuyant sur Gagner + E . Vous devez alors commencer par vous diriger vers les documents ainsi que n'importe où ailleurs où vous pouvez stocker vos fichiers personnels et vérifier toutes les dates qui peuvent ne pas coïncider avec la dernière ouverture du fichier. Ouvrez le fichier lui-même pour déterminer si une modification injustifiée s'est produite.

Un autre endroit où plonger serait les applications individuelles. La plupart des applications sont livrées avec une fonctionnalité qui vous permet de vérifier les modifications et ajouts récents à vos fichiers ainsi que la date de leur dernier accès. Cela pourrait vous donner une bonne idée si quelqu'un a fouiné dans vos fichiers.

Fichiers récemment modifiés

Pour ne pas discréditer ce qui a été dit précédemment, sachez que n'importe qui peut effacer toutes les activités récentes menées sur votre PC s'il sait comment. C'est aussi simple qu'un clic gauche sur Accès rapide , ensuite Options , et enfin, Effacer l'historique de l'explorateur de fichiers . Bien sûr, vous pouvez transformer cet acte d'espionnage en positif. Si une activité récente a été supprimée, vous saurez avec certitude que quelqu'un a définitivement cherché dans vos fichiers informatiques. Vous pouvez même découvrir dans quels fichiers ils ont fouiné.

Tout ce que vous aurez à faire est de revenir à Explorateur de fichiers et dans le champ de recherche situé en haut à droite de la fenêtre, tapez date modifiée: . Vous pouvez affiner davantage la recherche en ajoutant une plage de dates. Il est possible de revenir en arrière une année complète si vous sentez que cela a été une chose en cours.

Frappé Entrer , et vous verrez une liste complète des fichiers modifiés auxquels vous avez accédé. Je dis édité car ce sont les seuls fichiers qui apparaîtront réellement. Si le snooper éditait l'un des fichiers, il est possible que votre PC l'enregistre automatiquement, laissant derrière lui des preuves. Faites un peu de travail de détective supplémentaire en réduisant les heures indiquées au moment où vous étiez loin de l'ordinateur. Cela vous donnera une image plus claire de qui peut y avoir accédé.

Incohérence de l'historique du navigateur

L'historique du navigateur est facilement supprimé. Vous le savez probablement bien si vous avez vidé le cache et les cookies selon un calendrier afin de ne pas ralentir votre navigateur. Cependant, le coupable a peut-être dû partir précipitamment avant de pouvoir couvrir correctement ses traces.

Google Chrome, Firefox et Edge ont tous un moyen de vous permettre de voir votre historique de recherche. Vous pouvez généralement le trouver dans les paramètres, quelle que soit l'icône, en haut à droite de l'écran. Cliquez dessus et localisez l'historique, puis revenez en arrière pour voir si vous pouvez remarquer des incohérences. Recherchez des sites Web inconnus, car ils peuvent être un signe classique que quelqu'un d'autre a accédé à votre ordinateur.

Bien que les navigateurs puissent avoir différentes manières de rechercher votre historique, vous recevez toujours l'image entière. Il est même avantageux de vérifier tous les navigateurs que vous avez peut-être installés sur votre machine pour tout problème. Personnellement, j'ai les trois mentionnés en haut du navigateur Brave. N'importe lequel d'entre eux aurait pu être utilisé sans votre permission pour fouiner sur Internet pour une raison quelconque.

Événements d'ouverture de session Windows 10

Vous avez donc utilisé toutes les méthodes les plus simples pour tenter de déterminer si votre ordinateur a été infiltré. Pourtant, vous n'avez toujours aucune preuve concrète pour étayer vos affirmations. C'est là que les événements d'ouverture de session Windows 10 peuvent être utiles.

Windows 10 Home annotera automatiquement une connexion à chaque fois qu'elle se produira. Cela signifie que chaque fois que vous vous connectez, l'heure et la date sont enregistrées et notées pour que vous puissiez les voir. La vraie question est de savoir comment accéder aux journaux et comprendriez-vous même ce que vous lisez lorsque vous le faites ?

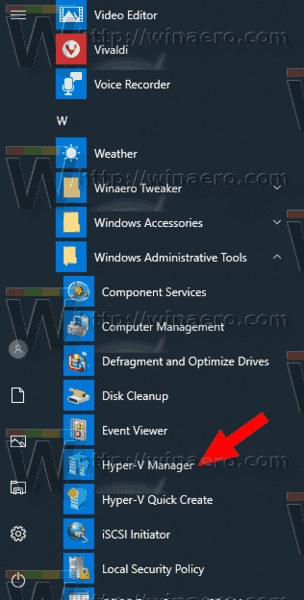

Tapez Observateur d'événements dans la barre de recherche située sur votre barre des tâches et cliquez sur l'application lorsqu'elle se remplit. Poursuivez en vous dirigeant vers Journal Windows et ensuite à Sécurité . Vous devriez recevoir une longue liste d'activités variées accompagnées de codes d'identification Windows. Cela ressemble probablement à un gâchis confus et incohérent pour quelqu'un qui ne maîtrise pas l'informatique.

Heureusement, j'ai 13 ans de connaissances en informatique et je peux vous dire que le seul code important dont vous aurez besoin dans ce cas est 4624 , qui est l'ID Windows d'une connexion enregistrée. Si vous voyez le code 4634 , il s'agit d'un code de connexion administratif qui signifie qu'un compte a été déconnecté de votre PC. Pas aussi important dans ce contexte mais toujours un petit fait amusant pour vous renseigner.

cómo denunciar a un usuario en discordia

Au lieu de faire défiler la longue liste d'activités à la recherche de chacune d'entre elles 4624 ID Windows, vous pouvez utiliser le Trouve… fonctionnalité. Cette fonctionnalité particulière se trouve à droite dans la zone Actions et utilise un Jumelles icône. Tapez le code dans la zone de saisie Rechercher quoi : et cliquez sur Rechercher suivant .

Pour une recherche plus approfondie, si vous connaissez le temps général passé loin de l'ordinateur, vous pouvez utiliser des filtres. Dans la section Actions, cliquez sur Filtrer le journal actuel, puis sur le menu déroulant Consigné. Choisissez la période que vous souhaitez vérifier, puis cliquez sur d'accord . Vous pouvez ensuite cliquer sur l'un des journaux individuels pour recueillir plus de détails sur le moment où il a eu lieu et quel compte a été utilisé pour se connecter.

Activation de l'audit d'ouverture de session pour Windows 10 Pro

Windows 10 Pro n'audite pas automatiquement les événements de connexion de la même manière que la version Home. Il faudra un peu de travail supplémentaire pour activer cette fonctionnalité.

Vous pouvez commencer par :

- Dactylographie gpedit dans la barre de recherche de la barre des tâches. C'est le Éditeur de stratégie de groupe , une fonctionnalité qui n'est pas accessible lors de l'utilisation de la version Windows 10 Home.

- Ensuite, allez à La configuration d'un ordinateur .

- Puis, Paramètres Windows dans Les paramètres de sécurité .

- Suivie par Politiques locales dans Politique d'audit .

- Terminez-le dans Audits de connexion .

- Sélectionner Succès et échec . Cela permettra à Windows d'enregistrer les tentatives de connexion réussies et infructueuses.

- Une fois activé, vous pouvez visualiser les audits de la même manière que pour la version Home via Observateur d'événements .

Prévention des intrusions informatiques

Maintenant que vous connaissez quelques moyens de détecter si votre ordinateur est utilisé sans votre permission, il est peut-être temps de renforcer vos protocoles de sécurité. Premièrement, personne ne devrait être autorisé à accéder à vos biens personnels sans votre permission. Cela inclut les membres de la famille proche et les amis. Si vous pensez que l'un d'eux l'a fait, la première chose à faire est de demander directement. Ne tenez pas compte de l'attitude ou de l'œil puant que vous pourriez recevoir. C'est votre propriété et ils doivent respecter ce fait.

L'une des défenses les plus importantes contre les intrus que tout le monde apprend est de créer un mot de passe de compte fort. En aucun cas, vous ne devez fournir ces informations à quelqu'un d'autre. S'abstenir de rendre le mot de passe simple ou prévisible et NE PAS écris le. Vous courez le risque de divulguer les informations à d'autres parties lorsque vous les laissez exposées à tous.

Verrouiller votre ordinateur chaque fois que vous vous éloignez est également un excellent moyen d'empêcher un espionnage. En conjonction avec un mot de passe fort que vous n'avez donné à personne, en appuyant sur Gagner + L chaque fois que vous êtes loin de votre ordinateur est une défense solide.

Hackers et accès à distance

Ce n'est pas seulement l'intrusion physique dont vous devrez vous soucier, mais aussi la cyber. Si vous êtes connecté à Internet de quelque manière que ce soit, cela vous expose à de nombreux risques dans l'environnement hyper-connecté d'aujourd'hui. Toutes sortes de tâches quotidiennes ont lieu en ligne et avec un tel niveau d'accessibilité, ces tâches pourraient ouvrir des portes dérobées à des intentions malveillantes.

puedes recuperar textos borrados en iphone

Les logiciels malveillants peuvent s'introduire dans les parties les plus profondes de votre ordinateur à partir de certains des points d'entrée les plus innocents. Un simple e-mail contenant un lien frauduleux ou un cheval de Troie peut entraîner une grave faille de sécurité sous votre nez. Les cybercriminels peuvent accéder à distance aux informations sensibles stockées sur votre matériel et vous seriez celui qui les laisserait entrer. Des choses assez effrayantes.

Les logiciels malveillants peuvent s'introduire dans les parties les plus profondes de votre ordinateur à partir de certains des points d'entrée les plus innocents. Un simple e-mail contenant un lien frauduleux ou un cheval de Troie peut entraîner une grave faille de sécurité sous votre nez. Les cybercriminels peuvent accéder à distance aux informations sensibles stockées sur votre matériel et vous seriez celui qui les laisserait entrer. Des choses assez effrayantes.

Heureusement, de nombreux outils de détection d'accès à distance sont disponibles pour vous aider à détecter et à empêcher l'accès à votre système, en repoussant les intrus indésirables avant qu'ils ne puissent s'installer. Ils peuvent également aider à garantir qu'un système de sécurité plus robuste a été mis en place pour arrêter tout les incursions futures également, éliminant les menaces avant qu'elles ne se manifestent.

Les bases de la détection d'accès à distance

Évitez de devenir victime de cybercriminalité commise par le biais de la manipulation par des tiers de votre matériel informatique. Comprendre quelques-unes des bases de la détection d'accès à distance vous aidera à long terme. La résolution de ce problème doit être une priorité et être effectuée le plus rapidement possible.

Vous serez en mesure de savoir quand quelqu'un accède à votre ordinateur car les applications se lanceront spontanément et indépendamment de vos propres actions. Un exemple de ceci serait une surutilisation des ressources, ralentissant la vitesse à laquelle votre PC peut fonctionner, limitant les tâches que vous pouvez effectuer. Un autre serait une capture encore plus facile, en remarquant des programmes et des applications en cours d'exécution sans que vous déclenchiez le lancement.

Ce sont généralement des indicateurs révélateurs d'une intrusion. La première chose à faire lorsque vous détectez une intrusion est de vous déconnecter immédiatement de toute connexion en ligne. Cela signifie à la fois des connexions Ethernet basées sur LAN et WiFi. Cela ne résoudra pas la violation mais mettra fin à l'accès à distance en cours.

Ceci, bien sûr, n'est viable que lorsque vous êtes devant l'ordinateur, témoin de l'acte vous-même. Le piratage qui a lieu pendant que vous êtes loin de votre appareil est un peu plus difficile à détecter. Vous devrez probablement effectuer toutes les étapes précédentes indiquées dans cet article. Cependant, vous pouvez également choisir d'utiliser le gestionnaire de tâches.

Utilisation du gestionnaire de tâches pour détecter l'accès

Le Gestionnaire des tâches de Windows peut être utilisé pour évaluer si des programmes ont été ouverts sur votre système à votre insu. Cela est vrai même si le criminel n'est pas actuellement dans le système au moment où vous vérifiez.

Pour ouvrir le Gestionnaire des tâches, vous pouvez choisir l'une des trois options :

- presse Ctrl + Alt + Suppr simultanément pour afficher un écran bleu avec une poignée d'options. Choisissez Gestionnaire des tâches dans la liste.

- Vous pouvez cliquer avec le bouton droit sur votre barre des tâches et sélectionner Gestionnaire des tâches dans le menu fourni.

- Taper Gestionnaire des tâches dans le champ de recherche situé sur votre barre des tâches et sélectionnez l'application une fois qu'elle apparaît dans la liste.

Une fois le Gestionnaire des tâches ouvert, recherchez dans vos programmes ceux qui sont actuellement en cours d'utilisation et dont vous savez qu'ils ne devraient pas l'être. En trouver peut être un indicateur que quelqu'un accède à votre appareil à distance. Encore plus si vous tombez sur un programme d'accès à distance en cours d'exécution.

Paramètres du pare-feu

Les pirates peuvent autoriser l'accès à un programme via votre pare-feu. C'est un moyen infaillible de déterminer si votre appareil est piraté ou non. Tout programme auquel l'accès a été accordé sans votre consentement devrait toujours déclencher une alarme dans votre esprit. Vous devrez immédiatement révoquer ces modifications afin de rompre la connexion à laquelle votre pirate a désormais accès.

Dirigez-vous vers le pare-feu Windows à partir du panneau de configuration afin de vérifier les paramètres actuels. Une fois que vous avez remarqué des incohérences ou des anomalies, supprimez immédiatement les modifications apportées, redémarrez votre ordinateur, puis exécutez une analyse antivirus ou anti-programme malveillant.

Vous avez tout fait dans cet article et pourtant vous avez toujours l'impression qu'on accède à votre ordinateur sans votre permission ? Vous voudrez peut-être confier votre appareil à un professionnel de l'informatique qui pourra vous aider à détecter les intrusions à l'aide d'un logiciel de surveillance d'accès à distance. Il peut également être judicieux de vous assurer que vos mises à jour Windows sont à jour et que votre logiciel antivirus est le mieux adapté à vos besoins.