Le logiciel de comptabilité basé sur le cloud Xero est une excellente solution pour gérer l'ensemble du processus comptable de votre entreprise. Il est conçu pour les propriétaires d'entreprise qui n'ont pas de qualifications en comptabilité ou en tenue de livres et est relativement facile à utiliser. Parfois, nous cliquons un peu trop rapidement, donc si vous avez supprimé une transaction que vous aimeriez revoir, il existe un moyen. C'est peut-être un peu délicat à mettre en place.

Cet article vous montre comment trouver une transaction supprimée et la stocker en toute sécurité. Nous avons inclus des informations utiles sur la cybercriminalité et sur la manière de protéger les données de votre entreprise.

Comment trouver une transaction supprimée

Suivez ces étapes pour rechercher et restaurer une transaction supprimée.

- Connectez-vous à Xéro .

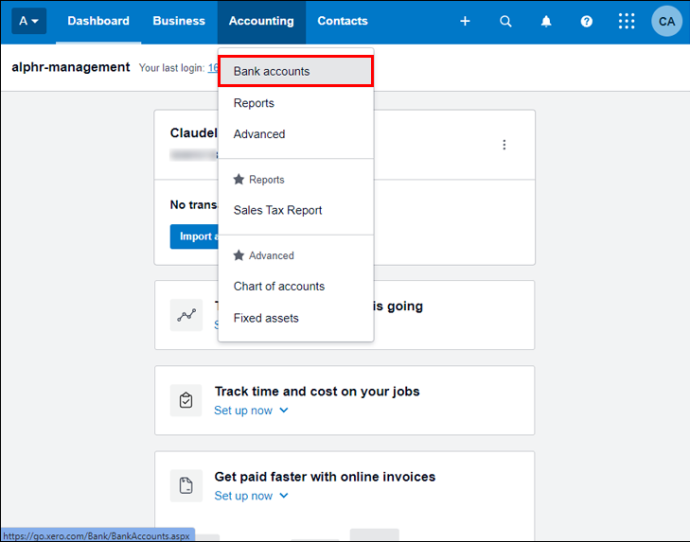

- Dans le menu 'Comptabilité', choisissez 'Comptes bancaires'.

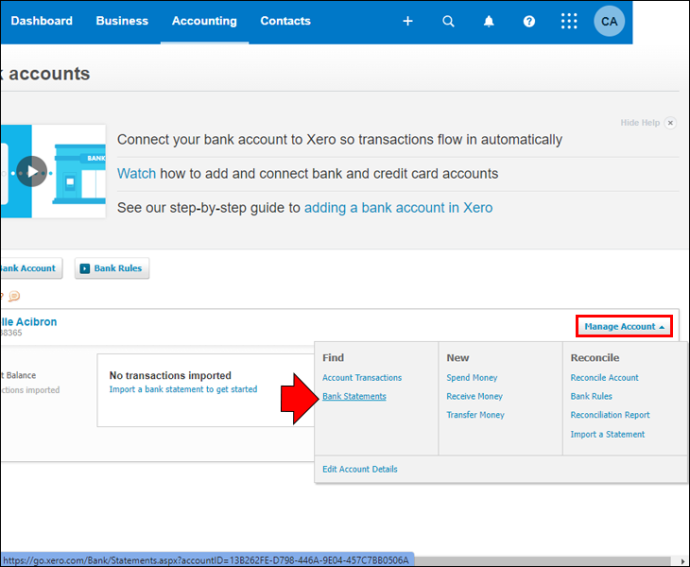

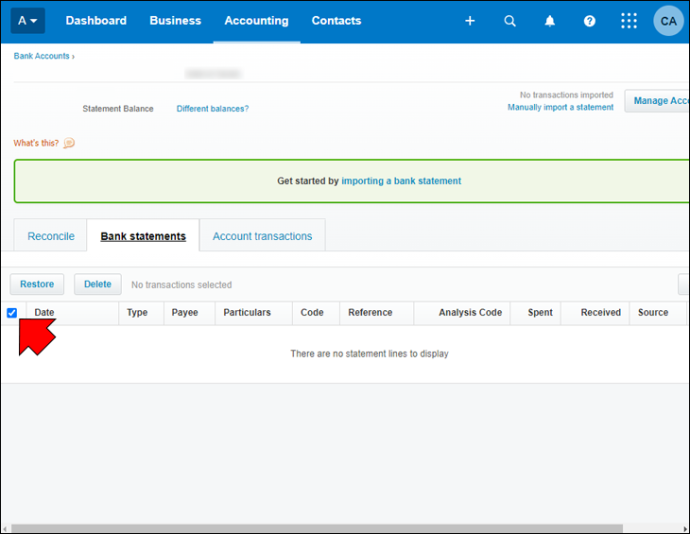

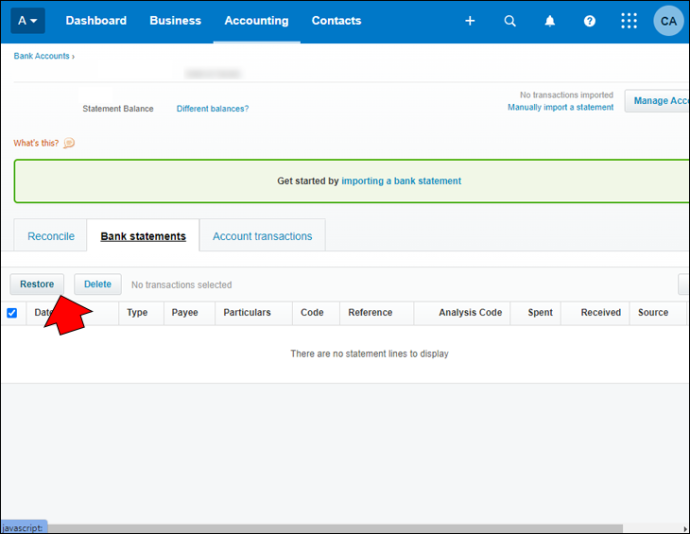

- Accédez au compte bancaire dans lequel vous souhaitez restaurer la ligne de relevé bancaire, puis choisissez 'Gérer le compte' et 'Relevés bancaires'.

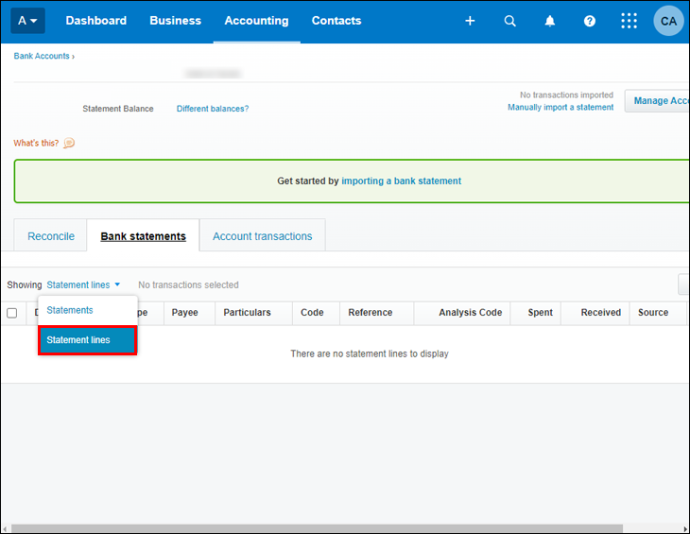

- Dans l'option 'Afficher', choisissez 'Lignes de relevé'.

- Cochez la case à côté de la ligne de relevé que vous souhaitez restaurer.

- Cliquez sur le bouton 'Restaurer'.

Gardez vos transactions supprimées restaurées en toute sécurité

Maintenant que vous avez trouvé vos transactions supprimées, vous voudrez les stocker en toute sécurité. Les logiciels basés sur le cloud offrent plusieurs avantages aux entreprises, notamment la flexibilité, la mobilité et la prise en charge de la collaboration. Malheureusement, les rêves des cybercriminels d'accéder facilement aux données se sont réalisés.

De nombreux propriétaires de petites entreprises peuvent avoir l'impression de passer inaperçus en matière de cybercriminalité. Cependant, les petites entreprises sont plus souvent piratées que les grandes entreprises. Avant d'apprendre à protéger vos données contre les pirates, comprenez pourquoi les petites entreprises sont davantage ciblées.

Chaque entreprise a des ressources qui valent la peine d'être piratées

Toutes les entreprises, y compris une boutique unipersonnelle, auront des données précieuses pour un cybercriminel. Par exemple, les adresses e-mail, les numéros d'identification fiscale, les numéros de carte de crédit et même les comptes Apple Music. Les cybercriminels peuvent gagner de l'argent grâce à ces informations sur le dark web.

Les petites entreprises dépensent généralement moins en cybersécurité

De nombreux propriétaires de petites entreprises trouvent que la priorité des dépenses est un acte de jonglage. Bien que de nombreux dirigeants connaissent l'importance de la cybersécurité pour leur entreprise, ce n'est peut-être pas une priorité.

Les cybercriminels en sont bien conscients. C'est pourquoi ils se concentrent sur les petites entreprises, car ils savent qu'il sera moins difficile de recevoir un paiement que ce qu'ils obtiendraient de l'effort requis pour pirater des entreprises plus importantes.

Les petites entreprises ne sont souvent pas protégées contre les ransomwares

Au cours de la dernière décennie, les rançongiciels ont été l'une des formes de cyberattaques à la croissance la plus rapide. Le nombre de victimes qui ont payé la rançon exigée pour récupérer leurs données a également augmenté, car les criminels en ligne utilisent des moyens plus sophistiqués pour tromper les gens.

En raison de son succès croissant, de nombreux pirates s'aventurent sur la route des rançongiciels. Les criminels qui débutent cibleront d'abord une petite entreprise pour une intrusion plus facile.

Les pirates peuvent accéder aux grandes entreprises via les plus petites

Si un cybercriminel brise le réseau d'une petite entreprise, il utilise souvent ce succès pour entrer dans une plus grande entreprise. De nombreuses petites entreprises fournissent des services aux grandes entreprises, tels que la gestion de sites Web, les comptes, le marketing numérique, etc. Les détaillants sont souvent connectés électroniquement à des systèmes clients spécifiques. Cette configuration peut faciliter les violations multi-entreprises.

Le personnel peut ne pas être bien formé à la cybersensibilisation

La formation à la sensibilisation à la cybersécurité peut être une autre tâche difficile à prioriser dans une petite entreprise avec des employés occupés portant plusieurs chapeaux. Cependant, erreur humaine rend les entreprises plus vulnérables au cyber-risque. Pour que les cyberattaques réussissent, elles ont surtout besoin de l'aide des utilisateurs. Si le personnel n'est pas formé sur les signes révélateurs d'un e-mail de phishing, par exemple, il pourrait jouer un rôle dans une attaque réussie. Les tentatives de phishing fructueuses sont à l'origine de presque toutes les violations de données. Apprendre aux employés à repérer ces stratagèmes peut considérablement renforcer la cybersécurité.

Comment protéger votre entreprise contre la cybercriminalité

Des outils basés sur le cloud comme Xéro sont pratiques pour vous aider à gérer votre entreprise de manière efficace et rentable. Malheureusement, les criminels en ligne recherchent en permanence des moyens d'accéder aux données en raison de la dépendance accrue au cloud.

Vous n'aurez pas le temps de suivre toutes les cybermenaces en constante évolution. Cependant, vous devriez être suffisamment protégé si vous vous concentrez sur ces trois domaines de préoccupation.

1. Méfiez-vous des phonies

Les criminels en ligne sont habiles à se faire passer pour presque n'importe qui et feront tout ce qui est nécessaire pour gagner votre confiance et vous piéger dans quelque chose de risqué. Voici les types d'imposteurs dont vous et vos équipes devez être conscients et comment vous protéger, vous et votre entreprise, contre les cybermenaces.

Hameçonnage et escroqueries par téléphone

L'hameçonnage consiste à envoyer des messages qui imitent une communication légitime dans une tentative frauduleuse d'inciter les gens à révéler leurs informations personnelles.

cómo lanzar a roku desde chrome

- Les tentatives d'hameçonnage peuvent se produire via des e-mails, des SMS ou des appels téléphoniques se faisant passer pour le service client ou d'autres employés d'une entreprise.

- Les pièces jointes et les liens inclus dans les messages de phishing sont utilisés pour infecter les appareils et voler les informations d'identification du compte.

- Les cybercriminels peuvent également infiltrer les boîtes de réception avec des mots de passe faibles et même modifier les factures PDF.

Considérez ces méthodes pour protéger votre entreprise :

- Formez votre personnel à reconnaître les signes révélateurs du phishing e-mails pour réduire le risque de liens cliqués.

- Avoir un logiciel anti-malware installé sur tous les appareils de l'entreprise.

- Utilisez des mots de passe forts et une authentification multifacteur dans toute l'entreprise.

2. Défendez-vous contre les attaquants

L'utilisation de technologies non sécurisées est une cible attrayante pour les criminels en ligne. Les données et les comptes de l'entreprise peuvent être menacés par une attaque de cybercriminalité lorsque les criminels recherchent des failles de sécurité dans votre technologie. Des problèmes peuvent survenir en raison d'une maintenance de sécurité insuffisante ou à la suite d'un incident antérieur tel que le phishing.

Comprendre les méthodes d'attaque utilisées et comment bloquer les vulnérabilités est la clé de la prévention. Certaines attaques sont difficiles à détecter et peuvent ressembler à un programme ou un fichier légitime. Il peut surveiller discrètement votre activité.

- Logiciels malveillants – Les logiciels malveillants sont des logiciels intrusifs destinés à endommager et à détruire les ordinateurs et les systèmes informatiques. Il peut divulguer des informations privées, empêcher l'accès aux informations et obtenir un accès non autorisé aux systèmes ou aux données, entre autres formes de perturbation.

- Ransomware - Il s'agit d'une variante grave de malware qui gagne en popularité. Elle peut prendre plusieurs formes et avoir de nombreux impacts et symptômes.

Vous pouvez protéger votre entreprise contre ces types d'attaques en :

- Exécutez un logiciel antivirus et maintenez à jour le logiciel de vos appareils.

- Protégez-vous contre le piratage de compte en utilisant des mots de passe forts et uniques sur les appareils et les comptes d'entreprise et en veillant à ce que tout le monde évite de réutiliser les mots de passe.

- Utiliser un gestionnaire de mots de passe qui peut vous aider à créer des mots de passe forts pour vos comptes et à les synchroniser sur plusieurs appareils pour des connexions plus rapides.

3. Vérifiez régulièrement vos angles morts

À mesure que votre entreprise se développe, la taille et la complexité des données que vous détenez augmentent. Cela peut devenir écrasant à gérer et difficile à protéger. Les risques et les obligations associés aux données d'entreprise ne peuvent être découverts qu'après qu'il soit trop tard. Vous devez être conscient des angles morts de votre entreprise en collaboration avec les imposteurs et les attaquants.

En plus de sécuriser les données sensibles et confidentielles de l'entreprise contre les menaces criminelles en ligne, telles que vos transactions supprimées restaurées dans Xero, il existe un autre type de données que vous êtes obligé de protéger et qui sont souvent négligées.

Données personnelles

- Les données personnelles peuvent identifier quelqu'un physiquement et logistiquement, et peuvent lui être préjudiciables si elles sont exposées. Cela inclut les données vous concernant, vos clients, vos fournisseurs, vos employés ou les membres de votre famille.

- Faites attention aux informations de paiement telles que les numéros de carte de crédit, les coordonnées, les numéros d'identification, les numéros de compte bancaire, les numéros de sécurité sociale, les numéros de passeport et de permis de conduire, etc.

- Bien que ces données soient utiles pour vos opérations commerciales, elles sont assorties d'exigences éthiques, légales et contractuelles concernant leur utilisation.

Lois mondiales sur la confidentialité

Il existe une législation internationale créée pour responsabiliser les entreprises et protéger les individus, par exemple, RGPD . Votre entreprise doit se conformer aux lois sur la confidentialité dans vos régions d'activité, et le non-respect pourrait entraîner de graves poursuites judiciaires.

Menaces internes

- Utilisation abusive – Les risques pour vos informations commerciales peuvent provenir de l'intérieur de votre entreprise, délibérément ou accidentellement.

- Mauvaise manipulation - Le personnel peut exposer sans le savoir des données sensibles par le partage ou le stockage non sécurisé.

- Intention malveillante - Un employé mécontent peut utiliser sa capacité à accéder à certaines informations et les utiliser à des fins lucratives ou de vengeance.

Voici comment vous protéger.

- Examinez les informations personnelles détenues par votre entreprise et assurez-vous qu'elles sont stockées en toute sécurité et conformément aux meilleures pratiques.

- Formez vos employés sur la manière sécurisée de gérer, stocker et partager des informations personnelles.

- Familiarisez-vous avec les lois sur la confidentialité des pays dans lesquels vous opérez, car les lois peuvent différer.

- Limitez l'accès aux informations personnelles. N'autorisez l'accès qu'aux membres de l'équipe qui en ont besoin pour remplir leur rôle.

- Assurez-vous que les connexions partagées ne sont pas utilisées ; cela aide à développer une piste d'audit si vous devez enquêter sur un incident.

FAQ

Combien de temps faut-il pour apprendre Xero ?

La certification Xero pour comptables et commis-comptables peut être complété par un cours en ligne, un webinaire en direct ou un conseiller Xero accéléré. Il faut environ 6 à 8 heures pour terminer la certification Xero.

Puis-je apprendre Xero par moi-même ?

Xero n'est pas difficile à utiliser. Cependant, si vous n'êtes pas familier avec les logiciels de comptabilité en ligne et que vous apprenez à les utiliser de manière indépendante, la courbe d'apprentissage peut être assez longue.

Transaction supprimée restaurée

Le logiciel de comptabilité Xero offre une interface bien organisée, mais pour certains, apprendre à l'utiliser peut être difficile. Heureusement, il vous permet d'accéder rapidement aux transactions supprimées en cas de suppression accidentelle de quelque chose. Les transactions supprimées s'afficheront dans la zone Relevés bancaires, où vous pourrez sélectionner la transaction et choisir Restaurer.

Avez-vous pu trouver et restaurer la transaction supprimée que vous vouliez ? Avez-vous appris de nouvelles façons de protéger vos données contre les cybercriminels grâce à cet article ? Partagez votre expérience avec nous dans la section des commentaires ci-dessous.